サイバー攻撃[22/9/2]

2022年9月2日03:00 – 9月3日03:00は攻撃がいつになく多かった。

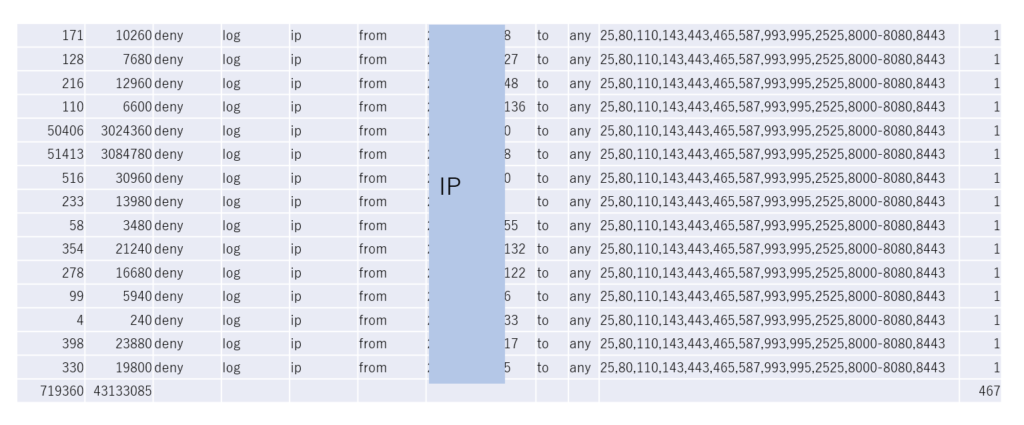

この22/9/2ログのようにDDoS攻撃を受けた。72万パケット、4300万バイト。

一か月前に、今日は多いなぁと思ってSNSに書いたときは1.9万パケット。今回はその37.7倍、更に攻撃時間は24時間。弊社のサーバーを狙ったようです。

弊社では過去に攻撃してきたIPアドレス12,000程を把握し、攻撃の拒否をしている。今回はその中の既知の467個のIPを含めた総攻撃を受けました。

弊社の場合、一般に使われているRSA2048ではなく、防御するサーバー側の負荷が少なくトータル10倍ほどの処理能力が上がるECDSA方式のSSL証明書を使っている。

初期のサインインだけの攻撃なら普通の30倍の処理能力。

弊社は高速マシンを1台丸ごとファイアウォールに使用しているので、他社のバーチャルマシン方式と比べてさらに8倍は早く処理できるだろう。

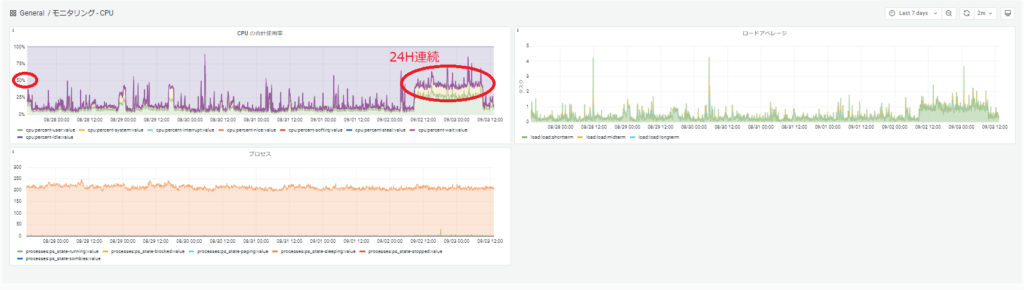

上のリアルタイムモニタリングのログによると、24時間連続攻撃(9/2 8:43 – 9/3 9:18)されましたが、負荷は50%付近で1瞬も100%に到達していません。ちなみに、通信速度の倍の処理能力のある高速サーバを一台丸ごと使って保護しているのでDDoS攻撃を受けても絶対負けないはず。

サイバーセキュリティの専門家といわれる方々に、DDoS攻撃は処理不能攻撃といわれています。名もないサーバーを処理不能にしてうれしいのだろうかと思って対策していない会社が多いと思いますが、処理不能にすることが目的ではないと私は思っています[個人の見解です]。ちなみに、うちも名もないサーバーですがこの連続攻撃を受けています。

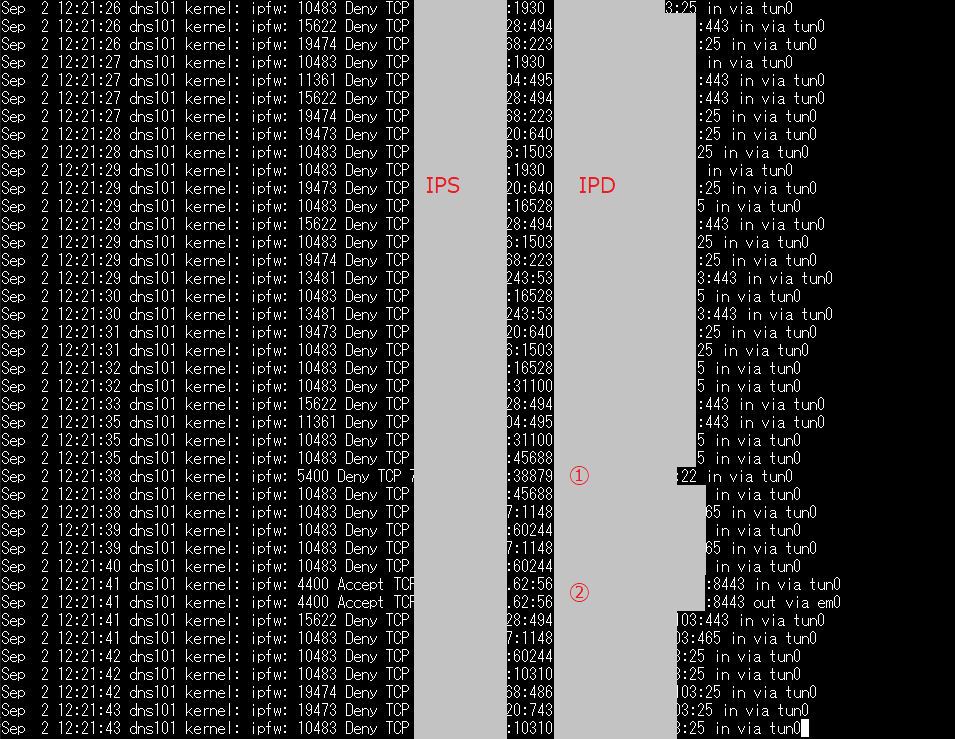

上のログで、ログにある既知の攻撃アドレスと、新規の攻撃アドレスからの攻撃があり、この最中に①のサーバーへのログオンと、②のコントロールパネルへのログオンを執拗に繰り返します。

②がアクセプトとなっていますが、コントロールパネルは別の暇を持て余しているサーバーなので楽勝で棄却した上に、ログオンを試みたアドレスとIDをメールで連絡してきます。当然、このメールで届くアドレスも禁止します。バーチャルマシンで運用している普通のサーバーだと、この攻撃レベルの1/10でも危なそうです。

2000年12月からのサーバー運用していますが、オーバーフローしない高速処理系でみていれば、昔のDoS攻撃でも、同時に実行してはいけないコマンドも飛んできました。なぜ、そのようなコマンドを送ってくるのかと言えば、ファイアウォールは上から順番にチェックしていくので、実行時間が足りず処理できなくなると安全のため、最終行のデフォルトに飛んでいきます。

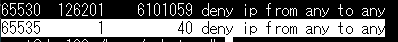

昔はソフトを導入するとデフォルトの設定は「allow ip any to any」ですべて許可になっていた。過去からバージョンアップしてきたサーバーは、未だに、denyに直していない場合がありファイアウォールをオーバーフローさせて本来禁止しているコマンドの実行を試みているのかも知れません。

ちなみに、自社サーバーがオーバーフローしていないかは、ファイアウォールに65530行を追加して

以上のようにすると、処理が間に合わない場合は数値が0より大きくなる[うちは発生しないので、無理やりオーバーフローさせました]。

コメントを投稿するにはログインしてください。